Si usted es un administrador de sistemas, vigilar el correo electrónico de sus empleados y el uso de la PC es una actividad bastante común, lo que le permite monitorear la productividad y asegurarse de que no ingresen archivos peligrosos a su sistema. . El mismo

Monitoreo en el hogar, la escuela o el trabajo

Antes de comenzar a ver cómo detectar ciertos tipos de vigilancia de computadoras y correos electrónicos, es posible que deba determinar sus derechos. Como empleado, sus derechos de acceso sin filtros a la web, al correo electrónico o al uso general de la computadora pueden ser mucho menores, aunque eso no significa que no existan.

Sin embargo, es un escenario completamente diferente para una PC personal en una red doméstica. Tu PC, tus reglas, a menos que sea tu equipo. Los padres, por ejemplo, pueden colocar software de vigilancia para proteger a sus hijos, pero también parejas violentas o piratas informáticos maliciosos a miles de kilómetros de distancia.

Ya sea en el hogar, la escuela o la oficina, hay varias formas de verificar el tipo típico de vigilancia de computadoras o correos electrónicos que puede estar ocurriendo.

Verifique su software de monitoreo de correo electrónico

Si desea verificar el seguimiento del correo electrónico, primero determine si está utilizando una cuenta de correo electrónico personal, laboral o educativa. Para las cuentas de trabajo o educación, es probable que un administrador del sistema tenga el poder de acceder a sus correos electrónicos en cualquier momento, con todos los correos electrónicos enrutados a través de un servidor seguro que también puede verificar.

Si es así, debesiempresuponga que sus correos electrónicos son monitoreados de alguna manera. Se puede monitorear activamente, donde cada correo electrónico se verifica y registra, o el monitoreo puede ser menos específico, con información sobre cuándo envía y recibe correos electrónicos (así como los destinatarios o remitentes) registrados por separado.

Incluso con un monitoreo menos activo, un administrador de una cuenta de correo electrónico profesional o educativa aún puede restablecer su contraseña para acceder a sus correos electrónicos en cualquier momento.

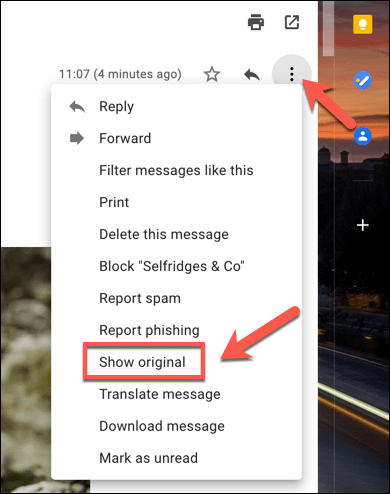

Comprobar encabezados de correo electrónico

Por lo general, puede saber si sus correos electrónicos se enrutan a través de un servidor de correo electrónico corporativo mirando los encabezados de los correos electrónicos entrantes. Por ejemplo, en Gmail, puede buscar encabezados abriendo un correo electrónico y seleccionando elicono de menú de tres puntosesquina superior derecha. En las opciones, seleccione elespectáculo originalopción.

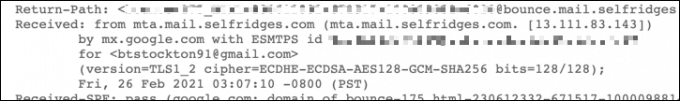

Mirando los encabezados, elHa recibidoEl encabezado indicará el origen del correo electrónico y el servidor de correo electrónico utilizado. Si el correo electrónico se enruta a través de un servidor corporativo o se escanea mediante un filtro, se puede suponer que el correo electrónico está (o puede estar) registrado y monitoreado.

Uso de servidores proxy

Si usa un cliente de correo electrónico de escritorio como Microsoft Outlook, sus correos electrónicos pueden ser monitoreados a través de un servidor proxy. Se puede usar un servidor proxy para guardar ciertos datos y transmitirlos a otros servidores.

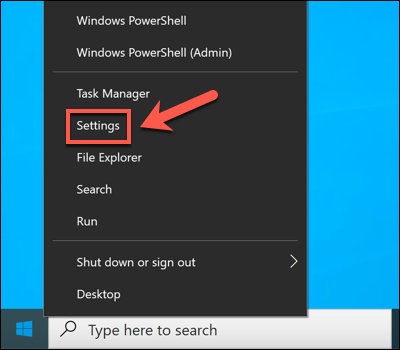

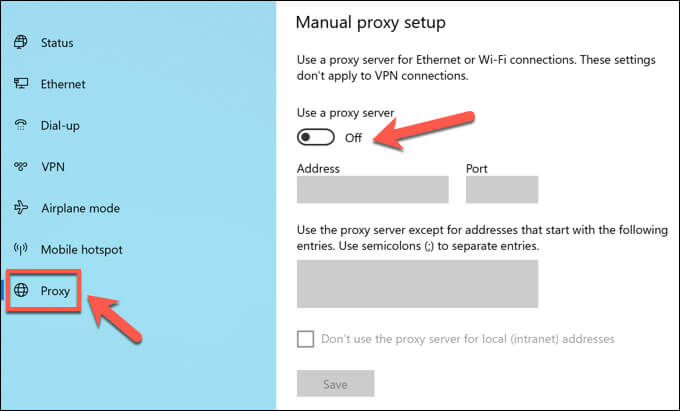

Puede verificar la configuración del proxy en Windows 10 desde el menú Configuración de Windows (si tiene acceso a él).

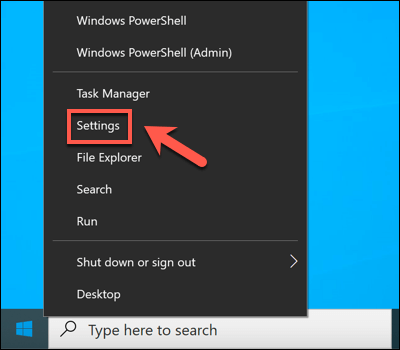

- Para comenzar, haga clic derecho en el menú Inicio y seleccione elajustesopción.

- En la configuración de Windows, seleccionered de Internet abogado. Si está utilizando un servidor proxy, aparecerá en el archivoUsar un servidor proxysección.

También es posible que la configuración de su buzón de Outlook esté diseñada para enrutar a través de un servidor de correo a través de un proxy específico. Se configura cuando el buzón de su cuenta se agrega a Outlook, que para dispositivos corporativos probablemente se configura automáticamente para usted.

Desafortunadamente, la única forma de verificar esto (sin acceso de administrador) es enviar y recibir correos electrónicos entre una cuenta personal y una cuenta que sospecha que está siendo monitoreada. Al monitorear los encabezados de correo electrónico, puede saber si se está utilizando un servidor proxy usando elHa recibidoDondeX-transferido aencabezados

Control de software de monitoreo

Un método más típico de vigilancia digital es a través de un software instalado en su PC que rastrea su actividad web, el software que usa e incluso el uso de su micrófono, cámara web y teclado. Casi todo lo que hace en su PC se puede grabar con el software adecuado.

Sin embargo, buscar las señales que te están observando puede ser un poco más difícil. No siempre hay un ícono útil en la barra de tareas de Windows para buscar, por lo que tendrá que profundizar un poco más.

Comprobación del Administrador de tareas de Windows

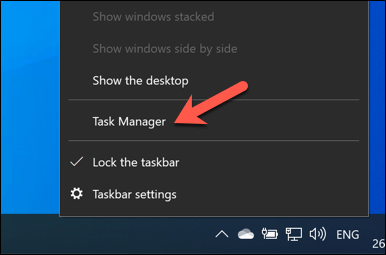

Si sospecha que hay un software en su PC con Windows que está registrando su actividad, primero puede verificar la lista de procesos en ejecución usando el Administrador de tareas. Allí encontrará una lista de todo el software que se ejecuta en su PC.

- Para abrir el administrador de tareas, haga clic derecho en el menú Inicio y seleccione elgestor de activosopción.

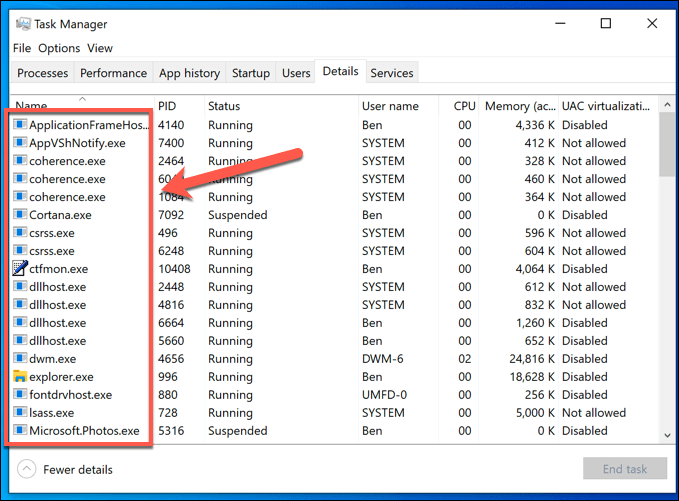

- En la ventana del Administrador de tareas, verá una lista de aplicaciones y servicios en ejecución. De lo contrario, vaya aDetallesguía para una lista más clara de todos

La ejecución de procesos con nombres arbitrarios debería despertar sus sospechas (pero no siempre). Si bien puede tomar mucho tiempo, debe usar un motor de búsqueda para pasar por cada proceso en ejecución.

Por ejemplo,

También debe buscar un software de conexión de escritorio remoto común como VNC, LogMeIn o TeamViewer. Esos

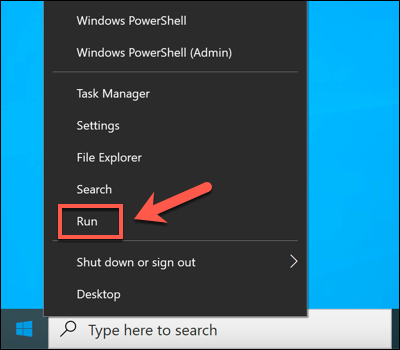

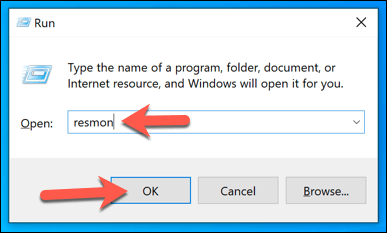

- En el interiorCorrertipo de cajaquejay seleccioneOK.

- Selecciona elInformeguía ensupervisor de recursosventana. Desde allí, verá una lista de conexiones activas. En el interiorProceso con actividad de red, verás los procesos que envían y reciben datos, tanto localmente como para servicios de internet.

En el interioractividad de la red, verá estos procesos en la lista nuevamente, pero con conexiones activas (con direcciones IP) en la lista. Si desea conocer los puertos utilizados para establecer conexiones,

Cualquier conexión a otros dispositivos dentro de los rangos de IP reservados (por ejemplo, 10.0.0.1 a 10.255.255.255 o 192.168.0.1 a 192.168.255.255) significa que los datos se comparten en la red, pero las conexiones con otros rangos apuntan a un servidor.

Es posible que deba investigar algunos de los procesos enumerados aquí para identificar posibles aplicaciones. Por ejemplo, si encuentra un proceso no reconocido con múltiples conexiones activas, enviando y recibiendo muchos datos, o usando un puerto inusual (generalmente un número de 5 dígitos), use un motor de búsqueda para encontrarlo. . más lejos.

Ubicación de grabación del teclado, la cámara web y el micrófono

El software de monitoreo de PC no se trata solo de registrar el uso de la web, puede ser mucho más personal. Siempre que sea posible, aplicaciones como estas pueden (y pueden) monitorear su cámara web y monitorear el uso, o registrar cada pulsación de tecla activa que realice. Todo lo que escribe, dice o hace en su PC puede grabarse y revisarse más tarde.

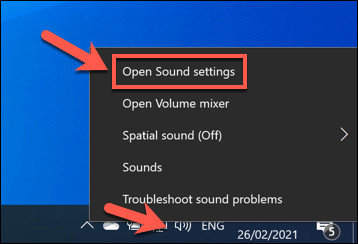

Si esto sucede, deberá tratar de identificar los signos. La mayoría incorporada y

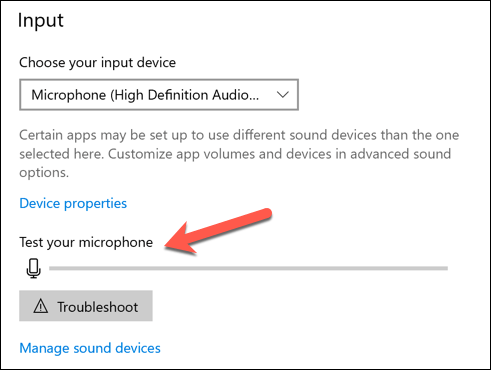

- En el interiorAnillomenús, elprueba tu micrófonoel cursor se moverá hacia arriba y hacia abajo con los sonidos detectados por el micrófono.

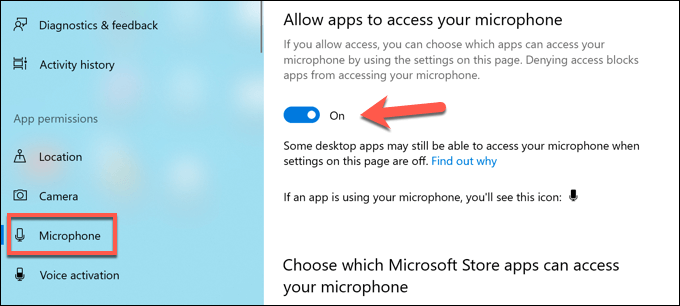

Si tiene permiso para hacerlo, puede bloquear el acceso al micrófono o la cámara en el menú Configuración de Windows.

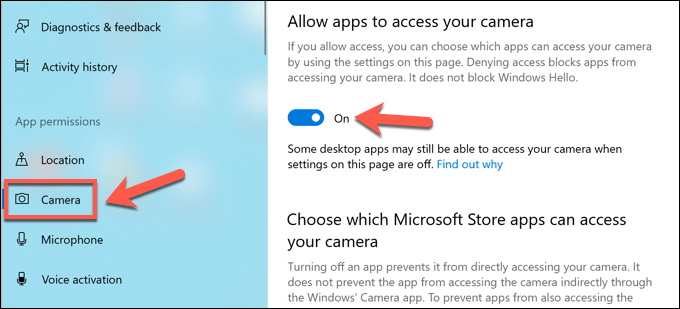

- Para acceder a este menú, haga clic derecho en el menú Inicio y seleccioneAjustes.

- En el interiorajustesmenú, seleccione elvida privadaopción. En el interiorMICRÓFONOsección, deshabilite laPermita que las aplicaciones accedan a su micrófonoYPermita que las aplicaciones de escritorio accedan a su micrófonocontroles deslizantes para bloquear todo el acceso al micrófono. También puede bloquear aplicaciones individuales seleccionando el control deslizante junto a cada entrada de la aplicación.

- En el interiorCámarasección, puede deshabilitar el acceso a la cámara seleccionando laPermita que las aplicaciones accedan a su cámaraYPermita que las aplicaciones de escritorio accedan a su cámaracursores También puede detener aplicaciones individuales seleccionando el control deslizante junto a cada elemento.

Los pasos anteriores deberían ayudarlo a limitar lo que alguien puede ver u oír, pero es posible que deba tomar medidas adicionales para hacerlo.

Protegerse de este tipo de vigilancia en línea puede ser difícil, pero no imposible. Algunas plataformas de chat encriptadas como Signal admiten el cifrado de extremo a extremo, lo que le permite chatear libremente sin temor a la censura.

Protégete de los fisgones

Como muestran los pasos anteriores, hay muchas formas en que los administradores corporativos, los padres acosadores, los ex descontentos, los piratas informáticos malintencionados e incluso los espías del gobierno pueden monitorear el uso de su PC. No siempre es algo que pueda controlar, especialmente si es un empleado que utiliza una red corporativa.

Sin embargo, si está utilizando una PC personal, hay pasos que puede seguir para proteger su PC. El uso de una red privada virtual es una excelente manera de ocultar su uso de Internet, pero también puede bloquear los intentos salientes de conectarse a su PC. También podría estar pensando en potenciar su PC con uncortafuegos de tercerospara bloquear el acceso innecesario.

Si estás realmente preocupado por tuseguridad de Internet, puede buscar otras formas de aislar el uso de su PC. ¿Podrías cambiar a undistribución de linux, ofreciendo más seguridad que una típica PC con Windows. Si quieres convertirte en un sombrero blanco, también puedes pensar en uno.Distro de Linux para hackear, lo que le permite probar su red en busca de vulnerabilidades de seguridad.